黑進美國一列高速行駛的火車,最低成本是多少?

答案是 500 刀。

看到這,你最好奇的可能不是 500 刀,而是為啥會有這個問題。

這不電影里才有的劇情么?

的確。

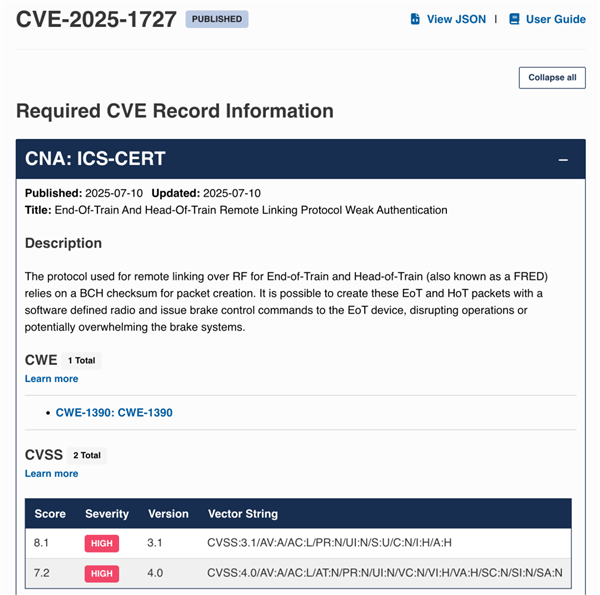

但最近,美國網絡和基礎設施安全局 CISA 公布了一個代號為 CVE-2025-1727 的高危漏洞。

通過這個漏洞,黑客可以遠程操控美國的貨運列車,隨時來一腳急剎車。

想想看,一列幾千噸重的鋼鐵巨獸在高速飛馳時突然緊急制動,車輪鎖死,巨大的慣性就極有可能導致車擰成一團,瞬間脫軌。。。

要是在多個關鍵節點上逼停多輛列車,那不夸張地說,美國的鐵路運輸系統都會陷入癱瘓。

更要命的,這個漏洞修復時間最快也要 2027 年。

既然沒修好,為啥還敢先公開詳情?

因為不把它捅出來,那幫鐵路巨頭估計能把這事兒瞞到死。。。

要知道,這個問題在美鐵路系統已經潛伏幾十年了,發現它的安全研究員 Neil Smith 為了讓漏洞被修復,跟鐵路巨頭博弈了 12 年。

選擇公開,給到壓力,是他最后一張牌。

故事從上世紀 80 年代,美國決定淘汰傳統的“ 守車 ”說起。

守車就是西部片里常見的那種紅色小車廂,掛在貨運火車屁股后面。有專人待在里面,負責檢查列車后方信號,是否有故障。

為了用自動化設備取代人力,鐵路行業推出了一個替代品——EOT,列車尾部設備( End-of-Train device )。

EOT 就是裝在最后一節車廂的那個金屬盒子。

它能通過無線電,把車尾狀態數據發給 HOT 列車頭部設備( Head-of-Train device),讓司機心里有數。

關鍵來了,隨著技術發展,EOT 進化成了雙向通信。

它不僅能發送數據,也能接收車頭的指令,其中最重要的指令就是——緊急制動。這是為了讓司機能夠在緊急情況下,從列車兩端同時停車。

誒,恰恰是這點,成了今天哥幾個能操控美國火車的核心所在。

因為 EOT 的安全設計,充滿了 80 年代特有的純真。。。

當時大家覺得,車尾和車頭之間通訊所用的無線電頻率,是受法律嚴格管制的專用頻率,普通人根本不允許使用。

既然法律禁止,那就不會有人去用,自然也就安全了。

我滴龜龜,看看如今的自由美利堅,很難想象當時他們會有這樣的自信。。。

OK,基于純真和自信,這套系統只用了一層 BCH 校驗,來確保數據沒有傳錯。

比如我用對講機給你念一串數字“ 12345 ”,以防你聽岔,我在后面加一個校驗碼“ 15 ”,“15”就是前面所有數字的和。

你聽到后自己也加一遍,如果也是15,你就知道自己沒聽錯。

BCH 校驗和的原理比這復雜點,但本質一樣:就是驗證數字對不對,但不驗證人對不對。

這意味著,任何一個黑客,只要搞明白通訊格式,就能偽造一條完全正確的假指令,直接指揮火車。

當然,這也不能完全怪當時設計者。那會網絡威脅很少,大家確實沒防范意識,但后人不與時俱進,修修補補,就不應該了吧。

時間來到 2012 年。

信息安全研究員 Neil Smith 是個無線電愛好者,平時喜歡用 RTL-SDR 掃描各種信號。

這玩意就是一個電視接收棒,但被大神們魔改后,可以監聽工業、科學和醫療頻段等各路無線電信號。

有次他在火車道旁邊等車,看到火車上有一個天線,就一時興起決定記錄車的遙測數據。

結果,他發現自己居然捕捉到了火車頭和車尾之間的通訊信號。。。這個信號是裸奔的,完全不加密。

這就意味著,只要有人花點小錢買一套設備( Neil 說 500 刀就夠 ),就能抓取、分析、偽造這個信號,急停任何一輛裝有 EOT 設備的列車。

世超查了一下,按照美國鐵路安全法,基本所有貨運火車都要強制安裝 EOT。大部分客運列車沒有強制要求,但符合一定條件時,仍要安裝 EOT。。。

想一想,真有美國當地 teenager 作死,后果不堪設想。。。

2008 年,波蘭就有一個小逼崽子用改裝電視遙控器黑進了電車系統,讓司機無法向右轉向,最終導致四節車廂脫軌,12 人受傷。

龜龜,意識到問題嚴重性后,Neil Smith 馬上把漏洞報告給了 ICS-CERT(文章開頭的 CISA 前身)。

ICS-CERT 當時很重視,聯系了美國鐵路協會 AAR。

注意了,AAR 可不是什么政府部門,而是一個價值 600 億美元的私營產業。

它是由北美各大鐵路公司組成的行業協會,是鐵路行業的話事人。平時專門研究點技術、制定行業標準、游說政府監管部門搞點利益政策啥的。

問題就來了!

作為一個私企,就意味著 AAR 首要目標是對股東和利潤負責。

試想一下,如果他們承認這個存在了幾十年的漏洞,就得對遍布全國裝載 EOT 的火車進行大規模召回和升級,這——

可不光是一筆幾十億美金的開銷,而且可能嚇跑股東。

他們寧愿花錢養著強大的律師和公關團隊,去擺平問題,也不想把錢花在看不到短期回報的安全升級上。

只要沒出事,漏洞就不存在。。。

而且,這么多年不都平安無事過來了嘛。

所以 AAR 的回復是:你 Neil Smith 在實驗室里倒騰出來的東西,純屬理論。有本事,你到真實鐵軌上給我們證明一下?

可說歸說,測試環境又不給人家配合安排。。。人總不能自己找輛車,來個操控測試吧?

就這樣,僵局持續了 4 年。

2016 年,Neil 找了《 波士頓評論 》發表文章,想揭露 AAR 為了自身利益,故意阻撓安全測試的內幕。

結果 AAR 反應很快,立馬在《 財富 》上刊文反駁,說一切都是不實指控。

一套公關組合拳,給 Neil Smith 打得心力交瘁。他覺得自己就一個搞技術的,根本斗不過這種利益集團。

他暫時放棄了。

2024 年,Neil Smith 看到 ICS-CERT 重組為 CISA,于是他決定再試一次,重新提交了一份漏洞表單。

但 AAR 的態度依舊頑固,并想了一個新借口:哎呀這套設備和協議也快到期了,沒必要再修復。

在多次溝通無果后,CISA 也忍無可忍,便同意了 Neil Smith 的最終請求——公之于眾。

這個操作一般就是安全領域的最后通牒:

當廠商對漏洞長期無視,那可以選擇向公眾披露細節,利用輿論壓力,迫使其采取行動。

最終,這個漏洞在被發現的 13 年后,終于獲得了官方編號:CVE-2025-1727。

而 AAR 也服輸了,他們宣布采用一個新的、更安全的標準(802.16t)來取代這套舊系統。

但問題是,換完最快也要 2027 年。。。

這意味著從現在到 2027 年,美國貨運鐵路就像是在進行一場豪賭,賭在有搞事黑客動手之前,他們能及時更新。

故事的最后,Neil Smith 警告所有人:“ 不要試,你真可能會害死人。 ”

到這,十幾年年的拉鋸戰就算是徹底結束了。

雖然這一個吹哨人對抗利益集團的故事跟咱們沒太大關系,但起碼你能看出來:

當維系社會運轉的交通、能源等關鍵基礎設施被私企控制時。。。公眾安全可能真會被置于利潤之后。

畢竟很多時候,漏洞不是技術問題,而是態度問題。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播更多信息之目的,如作者信息標記有誤,請第一時間聯系我們修改或刪除,多謝。